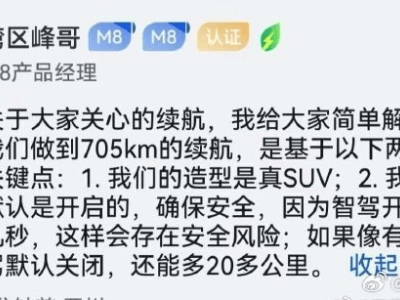

在當前的云環境中,機器人與自動化工具正迅速成為不可忽視的安全隱患。網絡犯罪分子正積極利用自動化手段,在竊取憑證、資金轉移及其他惡意活動中占據上風。這一趨勢引起了業界的廣泛關注。

Sysdig的首席信息安全官Sergej Epp指出,盡管目前完全自動化的威脅尚不多見,且主要集中在攻擊配置錯誤上,但這些攻擊手段正逐步升級,向著更復雜的攻擊形式發展,例如安裝加密挖礦軟件或在系統間進行橫向移動。

自動化攻擊的出現,極大地縮短了攻擊者的駐留時間。傳統攻擊往往需要數天才能被發現,而自動化攻擊則能在短短五分鐘內泄露數據。Epp強調,隨著技術的演進,未來的攻擊將更加自動化,現有的“攻擊機器人”也將通過引入更先進的大語言模型得到增強。

面對這一挑戰,網絡安全專家雖深知保護組織的必要性,但在實際操作中卻面臨速度上的瓶頸。Epp預測,針對資源匱乏的“網絡底層公司”的攻擊將會激增,這些公司往往難以采取有效的防御措施。

為了應對這一威脅,Epp建議采取一系列與端點安全措施并行的步驟。首要任務是創建云資產的清單,并識別出所有可能的配置錯誤。隨后,應對這些錯誤進行優先排序并及時修復。然而,由于每日掃描無法應對實時威脅,這一過程必須持續進行。

組織還應引入云檢測和響應系統,以識別和應對異常活動。在自動化攻擊日益猖獗的背景下,這一舉措顯得尤為重要。

在AI技術的快速推廣過程中,業務壓力使得安全問題更加復雜。Epp指出,大多數人對AI安全的理解存在誤區,過于關注模型本身,而忽視了基礎設施的重要性。他提到,Hugging Face庫中擁有超過180萬個模型,但這些模型并不可信,因為傳統掃描對不透明模型無效。

針對AI的提示注入攻擊目前尚無有效的技術解決方案,防火墻也無法起到保護作用。這些攻擊不僅限于直接訪問聊天機器人的情況,還可能隱藏在共享文檔或上傳處理的PDF發票中。因此,將AI工作負載視為其他云工作負載,并應用運行時安全最佳實踐顯得尤為重要。

在應對這些挑戰時,零信任、縱深防御等基本原則仍然適用。然而,為了在每個容器中增加運行時安全智能體,以檢測不當設置或活動,組織需要付出更多努力。這些智能體能夠識別具有過度權限的應用程序接口(API)或試圖移出容器的行為。

盡管安全運營中心(SOC)擁有必要的數據,但如何將這些數據轉化為有效的行動卻是一個挑戰。人才短缺和開發所需軟件的時間成為主要障礙。云的短暫性質使得自動化變得至關重要。由于大多數容器的運行時間少于一分鐘,從這些容器中收集安全數據變得尤為困難。

在收集安全數據時,如何選擇合適的20%成為關鍵問題。Sysdig采用自上而下的視角來解決這一問題。公司廣泛的Kubernetes背景使其能夠實施這一策略,其創始人兼首席技術官Loris Degioanni創建的開源容器安全工具Falco為Sysdig平臺提供了堅實的基礎。

雖然大多數安全運營仍然依賴人工分析數據并采取行動,但Sysdig通過其Sage AI分析師將數據轉化為實時建議,從而提高了效率。Epp表示,Sysdig正致力于成為自主云安全領域的領導者,盡管他承認完全自主的系統需要高度信任。

對于網絡犯罪分子而言,AI觸發錯誤的成本相對較低,可能僅意味著暴露身份或重新嘗試。然而,對于防御者來說,錯誤卻可能導致嚴重的財務和聲譽損失。例如,意外導致主要在線銀行或零售商宕機將引發廣泛關注并造成業務損失。

“我們需要加快采用安全控制的步伐,”Epp強調,“要在業務中快速發展,我們在安全方面也必須迎頭趕上。”