近期,技術安全領域傳來警示,微軟方面公開提醒用戶注意,在使用Kubernetes進行應用部署時,可能會因默認配置不當而埋下安全隱患。這一風險尤其在使用Helm charts進行快速部署時顯著,可能導致敏感數據暴露于公網,引發嚴重的安全威脅。

Kubernetes,這一容器編排領域的明星開源平臺,憑借其自動化部署、擴展及管理容器化應用的能力,贏得了廣泛認可。而Helm,作為Kubernetes的包管理工具,通過預定義的charts簡化了復雜應用的部署流程。然而,安全研究人員指出,眾多Helm charts的默認配置中,安全防護措施缺失嚴重。

據微軟Defender for Cloud Research團隊的兩名專家透露,對于缺乏云安全經驗的用戶而言,直接使用這些未經調整的默認配置,可能會無意中將服務暴露于互聯網,成為攻擊者的潛在獵物。這些服務一旦被攻擊者掃描發現,就可能被惡意利用。

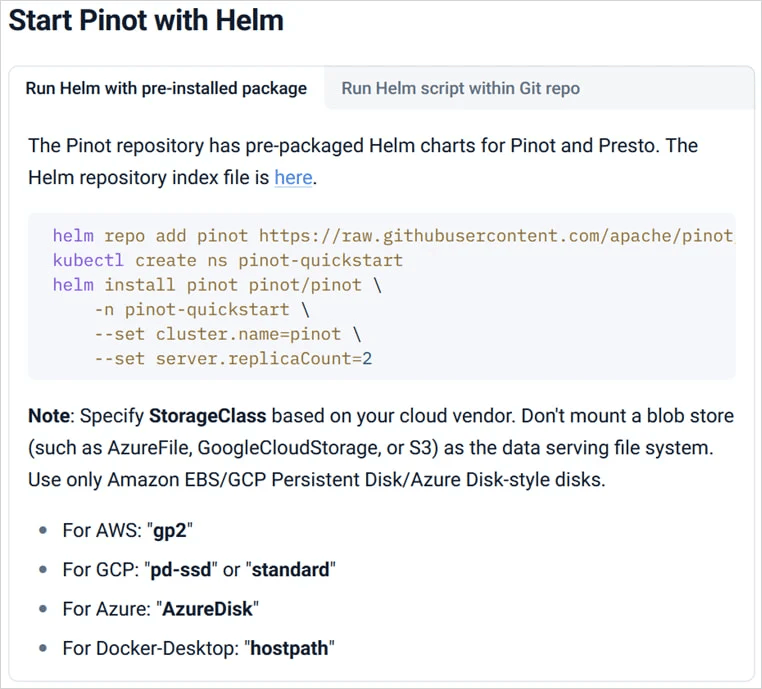

報告詳細列舉了三大典型案例,以警示用戶。首先,Apache Pinot的Helm chart默認通過Kubernetes的LoadBalancer服務暴露了其核心組件,如pinot-controller和pinot-broker,且未啟用身份驗證機制。其次,Meshery允許通過公開IP地址進行注冊,這意味著攻擊者可輕易獲取集群操作權限。最后,Selenium Grid默認通過NodePort暴露服務,盡管官方提供的Helm chart已修復此問題,但部分社區項目仍存在類似風險。

網絡安全領域的最新研究顯示,已有攻擊者利用這類配置錯誤,在受影響的系統上部署了惡意軟件,如用于挖掘加密貨幣的XMRig礦工。這些攻擊不僅威脅到數據的安全性,還可能對系統的穩定運行造成嚴重影響。

鑒于此,微軟強烈建議用戶在使用Helm charts部署應用前,務必對默認配置進行細致審查,確保啟用了身份驗證機制和網絡隔離策略。用戶還應定期對暴露的接口進行安全掃描,并加強對容器運行過程中的異常行為監控,以防范潛在的安全風險。

研究人員還著重指出,忽視對YAML文件和Helm charts的審查,可能導致企業在毫不知情的情況下部署了完全暴露的服務,從而成為攻擊者的攻擊目標。因此,加強安全審查和配置管理,已成為企業在使用Kubernetes和Helm時不可或缺的安全防線。